Inhaltsverzeichnis

Bomgar

JC Debugging

„blog.ini“ mit folgendem Inhalt in das aktuelle Verzeichnis legen und JC-Setup starten.

[blog/debug] output = "/tmp/$COMPANY-$APP_NAME.log" category.All=All flush_interval=0 file_size_limit=25M file_size_limit_retain=5F enabled=1

OTP per Radius (Debian)

Benötigt wird ein FreeRadius-Server und LinOTP. Die Wahl fiel auf LinOTP, da es das Challenge/Response Verfahren unterstützt, welches für Bomgar zwingend nötig ist.

Grundinstallation

Der FreeRadius kann einfach aus den Debianpaketen installiert werden. Bei LinOTP kann man zunächst auch der Installationsanleitung folgen. MySQL installiert man aber am besten vorher, da beim Setup zwar Bezug darauf genommen wird aber die Abhängigkeit nicht in den Paketen ist. Bei der Integration in FreeRadius hat sich das Perl-Modul bewährt. Auch hier kann man einfach der Anleitung folgen.

Wirklich interessant wird es erst bei der Konfiguration, da wie so oft wichtige Informationen und vor allem Beispiele in der Dokumentation fehlen. Zu erst benötigt man einen UserIdResolver. Dafür kann Linux-Passwd als Datei basierter Resolver oder ein bestehender LDAP- oder AD-Server dienen. Hat man kann eine LDAP-Server kann man leicht einen installieren.

LDAP als UserIdResolver

Am einfachsten geht über das Debianpaket „slapd“ und zur einfachen Verwaltung "ldap-account-manager". Wichtig ist es beim LDAP-Setup einen sinnvollen Base-DN zu vergeben, da dieser dann überall Verwendung findet. Die vorinstallierten Grundmodule im LAM (Ldap Account Manager) genügen für das Setup völlig. Das wichtigste ist die LAM-Grundeinstellung, die beim Login über „LAM configuration“, rechts oben zu erreichen ist:

Wichtig ist hier nur „Edit server profiles“:

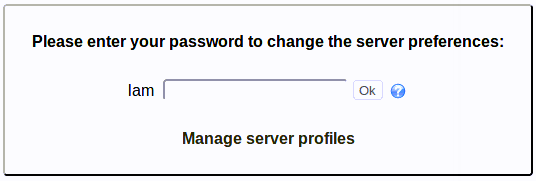

Das Default-Passwort ist „lam“:

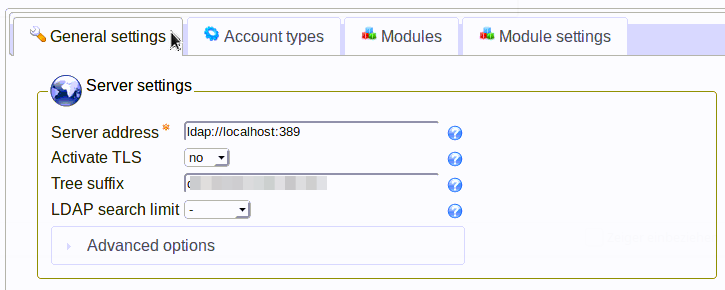

Für diese Setup sind nur die „General settings“ und „Account types“ wichtig. Bei den „General settings“ müssen unter „Server settings“ und „Security settings“ die Werte aus der „slapd“-Installation (Base-DN und Admin-Passwort) eingetragen werden:

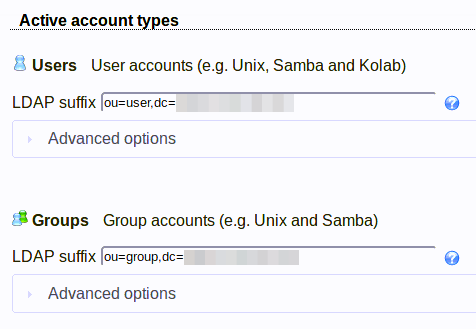

Bei den „Account types“ muss auch der Base-DN ersetzt werden. Man kann wenn man möchte auch abweichende OUs für User und Groups setzen:

Damit ist alles vorbereitet und man kann sich in LAM anmelden. Damit man sinnvoll Benutzer anlegen kann benötigt man eine Grupp, z.B. „user“. Die einzig notwendigen Angaben bei den Benutzern sind:

- First name

- Last name

- Email address

- User name

- Password

Hat man diese Benutzer angelegt kann es in LinOTP weiter gehn.

LinOPT Konfiguration

Grundsetup

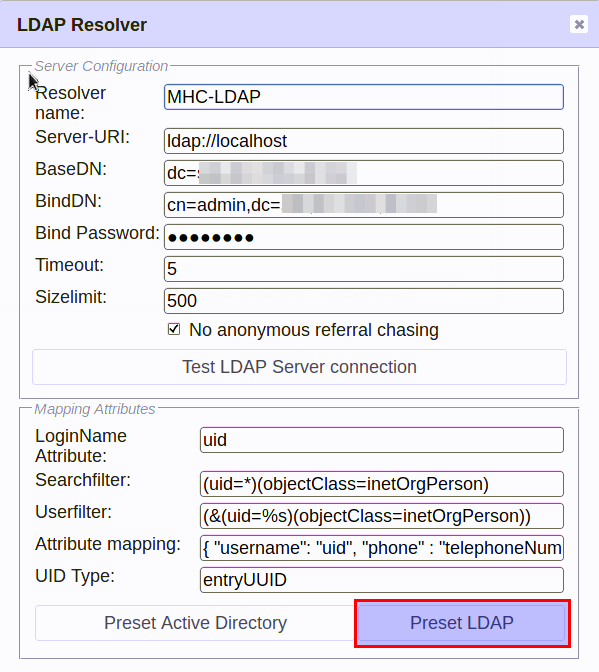

Als erstes legt man dann einen LDAP-Resolver an:

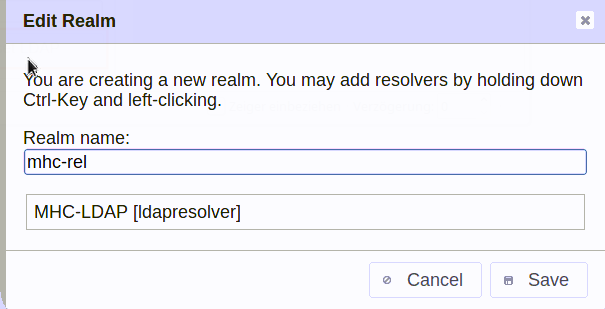

Nutzt man den „slapd“ dann ist der Button „Preset LDAP“ nützlich. Base-DN und Bind-DN müssen angepasst werden. Als nächstes wird ein Realm benötigt, der sich auf dem UserIdResolver der eben angelegt wurde bezieht:

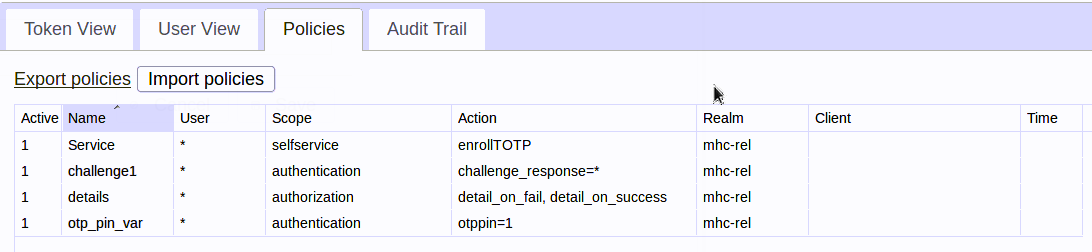

Im „User View“ sollten dann die im LDAP angelegten Benutzer auftauchen. Jetzt folgt der wichtigste Schritt: Das Anlegen der Policies. Folgende sind mindestens nötig:

Policies

Im Einzelnen:

| Active | Name | User | Scope | Action | Realm | Client | Time |

|---|---|---|---|---|---|---|---|

| 1 | Service | * | selfservice | enrollTOTP | mhc-rel |

Erlaubt dem Benutzer sich im Self Service Portal anzumelden und gibt ihm dort das Recht sich selbst „time based OTPs“ zu generieren.

| Active | Name | User | Scope | Action | Realm | Client | Time |

|---|---|---|---|---|---|---|---|

| 1 | challenge1 | * | authentication | challenge_response=* | mhc-rel |

Aktiviert den Challenge/Response-Mechanismus für alle OTP-Typen, auch für die, die das eigentlich nicht unterstützen.

| Active | Name | User | Scope | Action | Realm | Client | Time |

|---|---|---|---|---|---|---|---|

| 1 | details | * | authorization | detail_on_fail, detail_on_success | mhc-rel |

Diese Policy ist nicht zwingend nötig.

| Active | Name | User | Scope | Action | Realm | Client | Time |

|---|---|---|---|---|---|---|---|

| 1 | otp_pin_var | * | authentication | otppin=1 | mhc-rel |

Die Policy otppin ist neben „challenge_response“ die wichtigste. „1“ bedeutet, dass als „PIN“ das im LDAP hinterlegte Passwort verwendet wird. Der Begriff „PIN“ ist ein wenig irreführend. Setzt man hier den Wert „0“, dann kann man dem Benutzer in LinOTP eine „PIN“ zuweisen. Das ist nichts anderes als ein Passwort und anders als bei einer „echten“ PIN ist es nicht auf Ziffern beschränkt. Möchte man das so haben, dann kann man dem Benutzer auch per „setOTPPIN“ Policy erlauben sich seine PIN im Self-Service-Portal selbst zu setzen. Die Poicy kann dann so aussehen:

| Active | Name | User | Scope | Action | Realm | Client | Time |

|---|---|---|---|---|---|---|---|

| 1 | Service | * | selfservice | enrollTOTP,setOTPPIN | mhc-rel |

Tokens

Um Tokens zu erzeugen gibt es zwei Wege. Entweder mach es der Admin über „Token View“ und „Enroll“ oder der Benutzer selbst über das Self-Service-Portal. Die QR-Codes und URLs mit dem Secret werden nur ein mal während dieses Prozesses angezeigt und können später nicht erneut angezeigt werden. Am einfachsten ist es denn QR-Code mit einer passenden Smartphone-App zu scannen. Tip: Auch den Link mit dem Scret speichern, denn damit kann man auch später noch Einträge in Spartphone-Apps manuell einfügen.

Bomgar Setup

Jetzt ist alles da was für das Bomgar-Radius-Setup nötig ist. Im „Login“-Interface unter „BENUTZER UND SICHERHEIT“ findet sich „SICHERHEITSANBIETER“. Dort einfach „RADIUS“ wählen und „Anbieter erstellen“ klicken und die pasenden Werte für den RADIUS-Server eingeben.

Weitergehende Informationen zu der Benutzerkonfiguration finden sich hier: https://ssc.bomgar.com/SSC/SolutionFAQ.aspx?id=849