Inhaltsverzeichnis

ecoDMS

ecoDMS auf UCS 4.3 oder Debian 9

Installation des Member-Servers

Folgendes ist wichtig bei der UCS-Installation:

- Den UCS-Server als Member-Server installieren.

- Bei der Installation muss „Windows-kompatibler Memberserver“ ausgewählt werden.

Damit wird Samba installiert, was dann für das Scann-Share gebraucht wird. Tut man das nicht dann wird Samba „einfach so“ installiert, was nicht so schön ist.

Ich pflege immer die Frirewall abzuschalten, man kann aber auch die nötigen Ports freigeben.

Ist der Server fertig installiert kann man das EcoDMS-Rrpository hinzufügen:

echo "deb http://www.ecodms.de/ecodms_160964/stretch /" > /etc/apt/sources.list.d/ecodms.list wget -O - http://www.ecodms.de/gpg/ecodms.key | sudo apt-key add - apt update

Für die Installation wird noch das „unmaintained“ UCS-Repository benötigt:

ucr set repository/online/unmaintained="yes"

Jetzt kann die Installation erfolgen:

apt install ecodmsserver

Zum schluss löscht man aus der /etc/samba/smb.conf am ende den Abschnitt:

[Scaninput] comment = scaninput path = /opt/ecodms/workdir/scaninput guest ok = no writeable = yes browseable = yes

Und legt dann dieses Share, wie es sich gehört, per UMC an.

Anbindung an eine UCS-Domäne

Per LDAP direkt lässt es sich wegen der Art und Wiese wie ecoDMS die Anbindung realisiert nicht machen. Per Active Directory geht es aber mit einigen Mühen. Das konkrete Beispiel nutzt zwei Gruppen die im UCS angelegt sein müssen und die Mitglieder haben müssen:

- ecoDMSadmin

- ecoDMSuser

Zu erst muss sowohl das UCS-Root-Zertifikat als auch das UCS-Server-Zertifikat in den Java-Key-Store auf dem ecoDMS-Server. Das Root-Zertifikat kann man sich einfach herunterladen. Das Server-Zertifikat kann man sich per SSH kopieren oder so holen:

echo | openssl s_client -servername ucs.dom.lan -connect ucs.dom.lan:443 2>/dev/null | openssl x509 -text > ucs.crt

Die Zertifikate müssen dann in das DER-Format konvertiert werden:

openssl x509 -in ucs-root-ca.crt -inform pem -out ucs-ca.der -outform der openssl x509 -in ucs.crt -inform pem -out ucs.der -outform der

Dann können sie in den CA-Store des Systems importiert werden.

keytool -importcert -alias UCS-CA -keystore /etc/ssl/certs/java/cacerts -file ucs-ca.der -storepasswd changeit keytool -importcert -alias UCS -keystore /etc/ssl/certs/java/cacerts -file ucs.der -storepasswd changeit

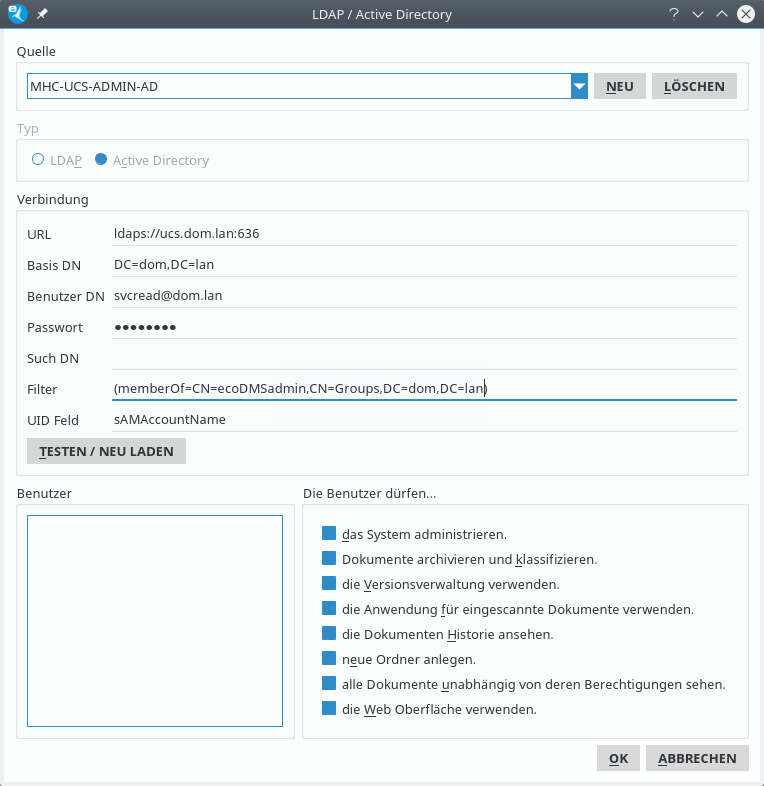

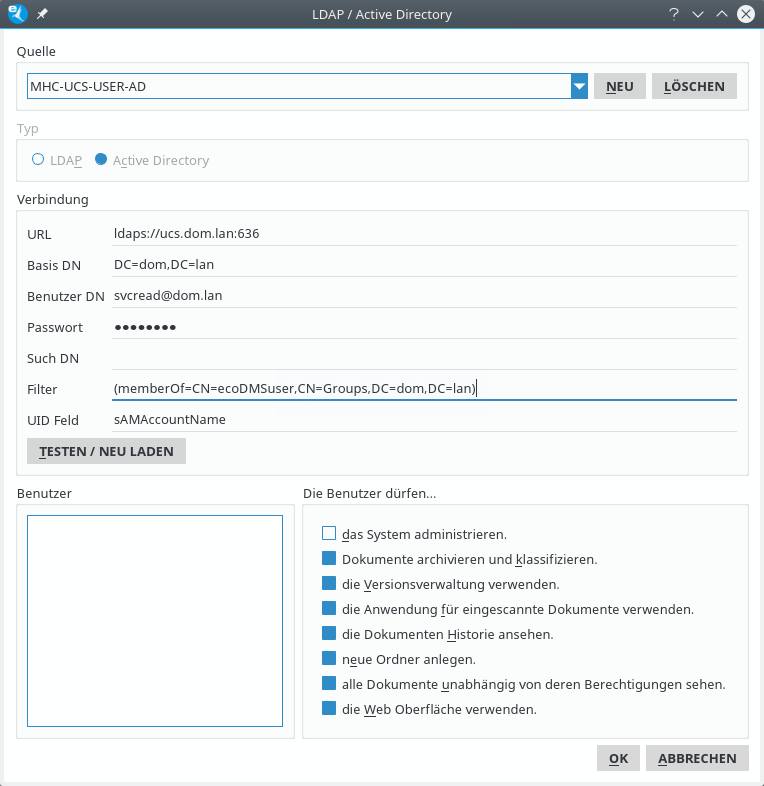

Unter „Optionen“ ⇒ „Benutzer“ ⇒ „LDAP / Active Directory“ kann man dann die passende Daten eintragen. Dabei wird pro Gruppe ein Eintrag benötigt. Bei der Neuanlage wählt man dann „Active Directory“ aus und vergibt einen Namen. Bei den Verbindungsparametern muss bei der URL „ldaps“ und Port 636 gewählt werden. Details zum Thema UCS und LSAP, siehe: UCS LDAP. Es muss SSL sein, da der UCS sonst die plain text Authentisierung verweigert. Der Benutzer muss Leserechte haben und in der „Sambaschreibweise“ (Siehe UCS LDAP) angegeben werden. Der „Such DN“ kann leer bleiben. Der Filter findet dann alle Benutzer die der jeweiligen Gruppe angehören:

Für die Gruppe „ecoDMSadmin“:

(memberOf=CN=ecoDMSadmin,CN=Groups,DC=dom,DC=lan)

Für die Gruppe „ecoDMSuser“:

(memberOf=CN=ecoDMSuser,CN=Groups,DC=dom,DC=lan)

Überall muss natürlich „DC=dom,DC=lan“ durch den eigentlichen Basis-DN ersetzt werden.